2019年下半期以来、2つの核爆弾級Simカードの脆弱性の開示に伴い、複数のAndroidとIOSホールの露出があり、対応の脆弱性についてのモバイル機器の武器はまた各国のネットワーク武器庫に組み入れられます。

奇安信脅威情報センターの紅雨滴安全チームはこれらの露出の脆弱性を分析した後、総合的に次の結論を得た。ネットワーク戦争はモバイル機器の武器を携え、携帯機器に対して目標を監督し攻撃する。

事態の重大性をよりよく理解するために、これらの脆弱性事象を簡単に分析した後、ここに公布し、参考にします。

SimjackerホールとSS 7攻撃

まず、露出の最初のSimカードの脆弱性です。その前に、現代のSIMカードを紹介します。

近代的なSIMカードは、システム、ファイル、コマンド、トラフィックの4つの層の構造を持つソフトウェアとハードウェアの組み合わせ製品です。その中でソフトウェアの部分に言及する必要があります。COSはSIMカードのOSです。

ここのカードとは、USIMカード、つまり汎用ユーザー識別モジュールのことで、UICC(汎用ICカード)にはSブラウザが搭載されています。

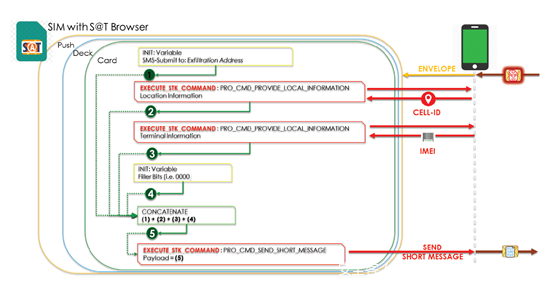

Simjackerの脆弱性がトリガされる理由は、一部のキャリアが発行するSIMカードの中でSブラウザが受信したメッセージの有効性に対応するセキュリティ構成にチェックエラーがあり、Sブラウザが通常ショートメッセージを使ってSゲートウェイとインタラクションするため、Simカードのゲートウェイ側が構造の脆弱性をフィルタリングしないでパケットを利用すれば、負荷をターゲットのSブラウザに送信することができます。最初の攻撃条件を満たすことができます。第二の条件は、ターゲットを特定するSIMカードがSブラウザを確実にインストールされていることである。

条件を満たすと、目標に対して遠隔攻撃を行うことができます。

1、虚偽情報を送信する(例えば、攻撃者制御内容を伴うSMS/MMSメッセージを送信することによって)

2、詐欺(例えば追加料金番号をかけることによって)

3、スパイ活動(及び番号をダイヤルして攻撃設備の位置を検索し、盗聴設備として働く)、

4、悪意のあるソフトウェアの伝播(強制ブラウザで悪意のあるソフトウェアを含むウェブページを開く)

5、サービス攻撃を拒否する(例えばSIMカードを無効にする)

6、情報検索(検索言語、ラジオタイプ、電池量などの他の情報)

なお、Simjackerはすでに国家網軍に使用されているが、少なくとも2年間にわたって、野攻撃に使用されているSimjackerメッセージは以下のような構造を持っている。

Adaptiveの白書によると、ネット軍の攻撃目標は圧倒的に多くの目標移動ユーザーがメキシコから来ています。これらの特定の攻撃者はたまにコロンビアやペルーからのモバイルユーザーに対して対応していますが、メキシコに対するターゲット設備と比べて、これらのユーザーの数はかなり少ないです。

このうち、45%のユーザーは一回だけ攻撃されましたが、少数のユーザーは数千回攻撃されました。

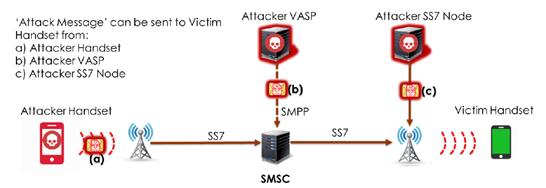

注意したいのは、Simjacker攻撃メッセージを開始するほとんどのソースは、実際のデバイスであり、ここでは、概念に言及する必要がある。

7号のシグナリングは、共通チャネルシグナリングとも呼ばれる。すなわち、時分割的に高速データリンク上で一群の信号伝達方式を送ることは、一般に局間で使用される。SS 7ネットワークは外部データ通信ネットワークであり、運営者の交換網に重畳し、ネットワークを支える重要な構成部分である。

ここで述べたSS 7とは攻撃者がアクセスして攻撃するためのネットワークであり、Adaptiveは複数のSS 7アドレスを記録しており、これが全世界に広がっていることを発見し、メキシコのモバイルユーザにSimjacker Attackを含むSMSメッセージを送信しようとしている。

これらのアドレスを通じて、ネットワーク軍はSimjackerを使って攻撃を開始するほか、古典的なSS 7攻撃、つまり古いSS 7ホールを使って電話を盗聴することも発見されました。普段はSS 7がまったく使えないので、特定の時に通信を維持するために電気通信のバックボーンネットワークとして使われています。現在はローミングを設定して、所属事業者の範囲外でも電話してメールを送ることができます。域外事業者はSS 7を通じて、携帯電話の一意IDを取得する要求を所属事業者に送り、携帯電話を追跡したり、呼び出しやメッセージを送るために携帯電話の通信をそのネットワークにリダイレクトするよう要請したりしています。これは、ネットワークを越えた通信を確保する手段である。

したがって、SS7ネットワークサーバまたはゲートウェイに登録できる人は、いずれも通信会社に位置ローミングとリダイレクト要求を送信することができます。一方、通信会社は要求に従うことが多いです。ローミング要求がサンクトペテルブルクまたはムンバイから発信されたとしても、あなたの携帯はニューヨークにあります。これによって攻撃者は立法者、会社の幹部、軍員、突進分子、その他の人を遠隔的に盗聴することができます。[2]注目すべきは、メールと通話をハイジャックすることにより、攻撃者はGmailと他のサービスからメールで送られてきたダブルファクターの認証登録コードを取得することができます。ユーザー名とパスワードを知っている攻撃者は、あなたが受信する前に検証コードをブロックして、あなたの口座に登録します。このような脆弱性は緩和されましたが、依然として存在します。

これはまた、なぜSS7ネットワークに登録して攻撃を開始できるハッカーが、国家背景を備えている可能性が高いという理由を説明しています。

最後に、SS 7ソース以外にも、ネットワーク軍はVSPショートコードでSMS Simjackerを攻撃し、このコードは直接にこれらのメッセージをターゲットオペレータSMSCに提出する。このようにすることは、フィルタ設定を避けるためであり、VSPソースからのメッセージは安全で信頼できると目標に考えることができるからである。

最後に白書は、監視を担当する攻撃者が実は監視会社であり、SS 7攻撃のアクセス権を多くの国に売却しているため、攻撃目標の違いが生じており、具体的な監視会社を明らかにするのは難しいと指摘しています。

ウィーバラック

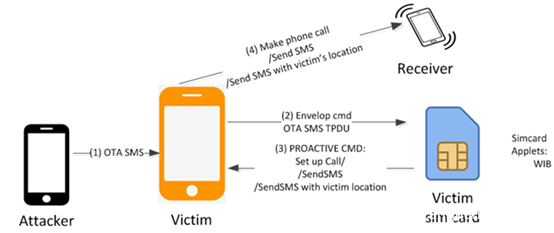

前述のSimjacker・ホールが披露された直後、Ginno安全実験室はWIBattackというホールを紹介しました。これもAdaptive白書に記録されました。Sブラウザは唯一利用できるSIMカードアプリケーションではなく、理論的にはどのSIMカードもプログラムでSimJackerのような攻撃を受ける可能性があります。WIBも同様です。

WIB、無線インターネットブラウザで、彼はモバイル事業者に先進的な動的アップデートとダウンロードメカニズムを提供して、アプリケーションとプラグイン(ブラウザ機能の拡張)をSIMカードにダウンロードすることができます。これはSmartTrustが提案したSIMカードに組み込まれたブラウズエンジンの標準であり、WML(Wireless Markp Language)無線識別言語を説明できる。

また、WIBはメニュードライバとして機能し、携帯電話のSIMカードにあらかじめ常駐し、WMLに変換されたダウンロード要求とメニューデータの解釈と処理を担当しています。

Ginnnoによると、彼らは2015年に世界の数億の電信ユーザーに対して重大な損害を与えたことを発見し、その穴はまだ公開されていないという。

被害者の電話番号に悪意のあるショートメッセージを送信することにより、攻撃者はWIB_simブラウザの中の脆弱性を利用して、被害者の携帯電話を遠隔制御して有害な操作を実行することができます。例えば、メールを送信したり、電話をかけたり、被害者の位置を取得したり、他のブラウザ(例えばWAPブラウザ)を起動したり、被害者のIMEIを取得したりします。

攻撃シーンは以下のように示されています。まず攻撃者は被害者の電話番号に悪意のあるOTA SMSを送信しました。つまり、空中でショートメッセージをダウンロードします。OTA SMSにはWIBコマンドが含まれています。被害者が情報を受けると、すぐにEvelopコマンド(携帯電話とSIMカードの間で通信するアプリケーションプロトコルデータユニットAPDUコマンド)を使ってOTA SMSの転送プロトコルデータユニットに転送します。被害者SimカードのWIBブラウザです。

注意したいのは、OTA SMSの受信プロセスはサイレント処理であり、何の注意もないことです。

続いて、WIBブラウザは、OTA SMSのTPDUにおけるWIB命令に従い、上記で述べたように、例えば、メールの送信を要求するコマンドを被害者の携帯電話に送信する。このように被害者は命令通りに実行します。

下図にはいくつかの敏感なWIBコマンドがありません。

SIMカードが鍵となるセキュリティ機能をオンにすると、攻撃者はショートメッセージで攻撃を実現できなくなります。無線インターネットブラウザ機能WIBを搭載したSIMカードは理論的に脅威に直面します。

IOS脱獄ホール

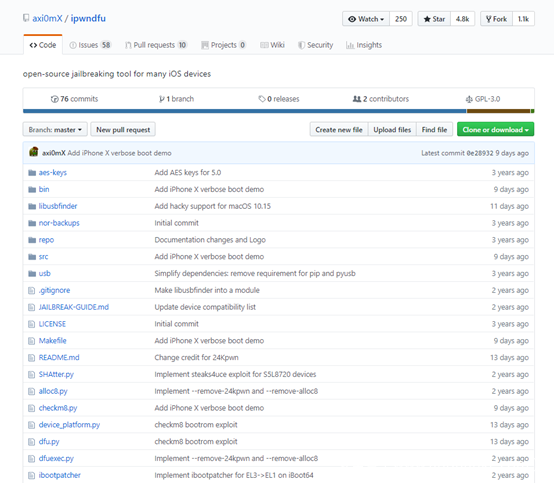

SIMカードの脅威を議論した後、モバイル端末のオペレーティングシステムのレベルに注意を払い、先日話題になったIOSハードウェアの脱獄ホールを運び出します。iOSセキュリティ研究者@aximXによって披露されました。iOS設備にあるBootROMの脆弱性を彼はchockm 8と名づけて、chockmateと読みます。つまり、国際将棋用語の中の「将死」です。

現在、彼は自分で編纂したオープンソース脱獄ツールのipwndfuにバグの利用方法を更新しました。そして、現在はこのツールを使って、穴の空いた設備の上でアップルのSecureROMを読み取ることに成功しました。

BootROMの脆弱性はハードウェア上に存在しており、ソフトウェアでは修復できません。このバグはA 5からA 11までの全てのApple Aシリーズのプロセッサに存在し、iPhone 4 SからiPhone 8、iPhone XまでのすべてのiPhoneに影響を与え、他にも同じAシリーズのプロセッサを使ったiPad、iPod touchなどのiOSデバイスがあります。

この脆弱性は、DFUモードに入るために脱獄できるとはいえ、攻撃者にとってはまだ利器になるだろう。あるチャネルを通じてユーザーのアップルの携帯電話を入手した後、脱獄操作を行ってユーザーの資料を得ることになる。

Androidハイリスク提権ホール

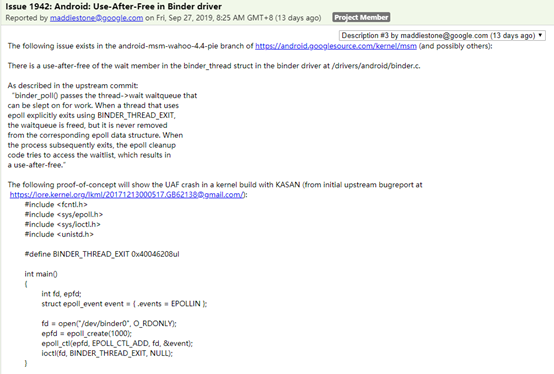

Googleは10月4日、ファーウェイ、三星、小米などの携帯電話の機種に影響を与えたと発表しました。現時点では、セキュリティホールは修復され、10月にリリースされます。Googleが発見した穴は、イスラエルのNSOグループによって利用され武器化されて売られています。

Google Project Zero研究グループのMaddie Stoneは、このグループが先日Android系の野党0 dayの脆弱性を発見したと発表しました。これらのバグは9月27日に初めてAndroidチームに公開され、7日間で修復が求められ、10月4日に社会公開されます。

ローカル特権のアップグレードの脆弱性として、今回のリリースの脆弱性は、カスタマイズなしで完全に攻撃された携帯電話のroot権限を得ることができます。信頼されていないアプリケーションをインストールすることによって、またはChromeブラウザのコンテンツと連携して攻撃に影響を受ける携帯電話を攻撃することができます。Googleはその後、多くの三星携帯、Google Pixel携帯、ファーウェイ、小米、OPOなどのブランドが含まれていると発表しました。

1)Pixel 2 with Android 9 and Android 10 preview

2)Huawei P 20

3)Xiaomi Redmi 5 A

4)Xiaomi Redmi Note 5

5)Xiaomi A 1

6)Oppo A 3

7)Moto Z 3

8)Oreo LG phones(run same kernel according to website)

9)Samsung S 7,S 8,S 9

Googleは、この穴が現実世界で利用されていることを発見し、イスラエルのNSOグループが利用しているとみています。後者は人権や政治活動家を襲撃した疑いのある会社です。

このバグは最初にLinuxカーネルに現れ、2018年初めに補修されました。しかし、なぜAndroidシステムにバグが現れたのかは説明されていません。

IOSホール利用チェーン

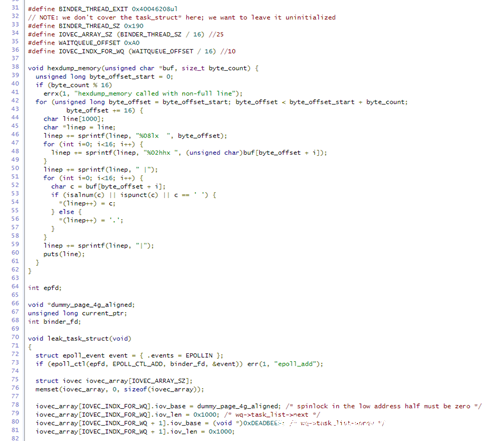

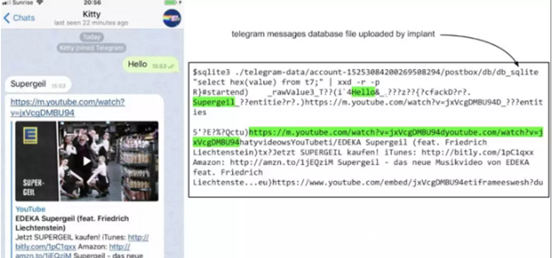

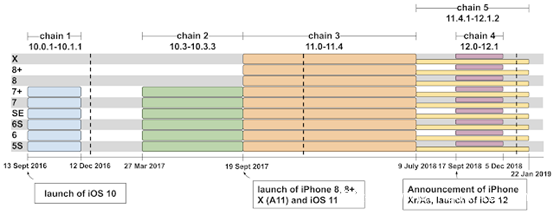

GoogleのセキュリティチームProject Zero脅威分析チームは、iPhoneには14のセキュリティ・ホールがあり、これらの脆弱性が修復され、攻撃チェーンとして構築され、すでに2年間使われていることを発見しました。

具体的な利用シーンは大体ユーザーが一つのウェブサイトにアクセスすれば、ハッカーに情報、写真、連絡先と位置情報を取得させる可能性があります。私たちが言っているような水たまり攻撃です。

この脆弱性チェーンはまず水たまりから攻撃して、下図のような釣り方法でユーザーをリンクさせて、穴を開けて、低い権限を獲得します。テナントホールを通じて、サンドボックスを突破して、最後に悪意のあるソフトウェアを通じて常に目標を監視します。

Project Zeroチームは、これらのサイトの毎週の訪問数が数千人であると予想しています。

現在、独立した五つの完全かつユニークなiPhone・ホールがチェーンを利用しており、iOS 10からiOS 12までのほぼ各バージョンに影響があることがわかった。カーネルのセキュリティホールやChromeブラウザの脆弱性などが含まれています。

締め括りをつける

上記の下地ホール以外にも、APPアプリケーションの脆弱性は極めて重要であり、最近報告されたWhatsAppのセキュリティホールのように、攻撃者は悪意のGIFを使ってこのソフトウェアに侵入することができる。ユーザーが彼らの図庫で悪意のあるGIF動画を開くと、エラーが発生する可能性があり、WhatsAppのソフトウェア内のコンテンツが盗み出され、コンテンツはユーザの個人情報とチャット記録を含む。5月には、ソフトウェアはまた、WhatsAppを通じて連絡先を呼び出し、悪意のあるコードを置いて彼らの個人情報を調べています。

このような日常的に使用されているチャット・ソフトウェア、またはツール・ソフトウェアの脆弱性は、攻撃者が高価値利用を利用する底層のオペレーティング・システム・ホールの他に、ターゲットターゲットとなる脆弱性攻撃にある。

全体の傾向から見ると、Android、iOS、Simカード、またはAPPアプリケーションの脆弱性は、人々の日常生活と密接に関係していますが、現在は中国の人口の比率に応じて、スマートフォンを持つ人は一人当たり一部に達することができます。回復できる結果、通信能力はきっと全面的に麻痺することをもたらします。

ご存知のように、現在デスクトップからモバイル端末まで、すべてのオペレーティングシステムのサプライヤ大手がアメリカ人の手に握られていますが、オペレーティングシステムが人に支配されている場合、全世界的な自主操作システムの権限を持っている方がネット戦争を始めたら、結果は想像できます。

これも十分に説明しました。ネットワーク戦での自研操作システムの重要性は、独立した財産権を確保し、自主的に革新してこそ、日増しに激しいネットワーク対抗の中で地位を占めることができます。

しかし、現状では、自己研のオペレーティングシステムが登場するまでは、米国のオペレーティングシステムを使用する必要があります。したがって、全国民が警戒している状態にしなければなりません。すべての露出したオペレーティングシステムの下の脆弱性を直ちに更新しなければなりません。すべてのアプリケーションも同じようにバックグラウンドを開けて自動的に更新します。補修して、このように才能はNdayの手抜かりの打撃の中で、不敗の地に立ちます。

奇安信モバイルセキュリティチームは、モバイルデバイスに関連する脆弱性に対して密接な関心を持ち、対応する保護ツールとソリューションを開発して移動安全という重要な一環を補っています。

品物“Simカード及び移動端の核弾隙密集爆発:最近の”隻由《ただゆ》モバイルアプリケーション情報プラットフォーム——ソーシャルレンディングは斈習の共有に使われており、権利侵害があった場合は削除するように伝えてください!